CVE-2024-28995 – SolarWinds Serv-U Path Traversal

Celia CatalánCompartir

Continuando con la saga de los CVEs de este 2024 tenemos el día de hoy el CVE-2024-28995.

La plataforma de administración TI SolarWinds reportó el pasado 5 de junio una vulnerabilidad en su servidor de archivos SolarWinds Serv-U. La vulnerabilidad consiste en un problema de path-traversal que permite a un atacante no autenticado obtener cualquier archivo del sistema de archivos en la máquina host.

Las versiones afectadas son:

- SolarWinds Serv-U 15.4.2 y anteriores

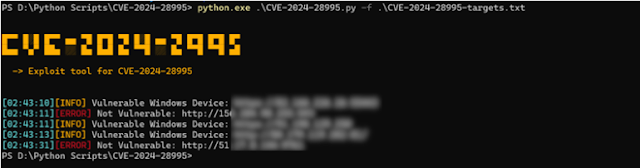

Actualmente existen pruebas de concepto destinadas al descubrimiento de la posible vulnerabilidad en los sistemas de una IP seleccionada.

La vulnerabilidad

La vulnerabilidad puede ser explotada mediante una petición GET muy simple a la raíz “/”, con los argumentos a buscar “InternalDir” e “InternalFile”.

Un ejemplo de ello puede ser:

En estos payloads se utilizan las barras “\” para Linux y las barras “/” para Windows, ya que, resulta que en Serv-U solo filtran las barras adecuadas para la plataforma (“/” en Linux y “\” en Windows), y luego las arregla. Por lo tanto, si se envía las barras de manera incorrecta, la petición pasa el filtro y luego se “arreglan”, lo que da lugar a un problema “time-of-check-time-of-use” (TOCTOU).

Conclusión

El 17 de junio la Agencia de Seguridad de Infraestructura y Ciberseguridad de los Estados Unidos (CISA) añadió esta vulnerabilidad junto a otras más a su catálogo de Vulnerabilidades Explotadas Conocidas (KEV).

Esta vulnerabilidad ha sido catalogada con una puntuación CVSS: 8,6 y CVE-2024-28995. En cuanto a su remediación, SolarWinds lanzó rápidamente su parche Serv-U 15.4.2 Hostfix 2 y se recomienda que todos los que hagan uso de esta plataforma, actualicen este parche lo antes posible si aún no lo han hecho.

Y hasta aquí este CVE nos vemos cuando salgan más C, más V y más E. Hasta la próxima.

Javier Muñoz, Analista de Ciberseguridad en Zerolynx