| Punkte dafür |

Punkte dagegen |

| Umfassender Scan |

Erweiterte Funktionen, die mit Kosten verbunden sind |

| Ständig aktualisierte Schwachstellendatenbank |

Für intensives Scannen erforderliche Ressourcen |

| Intuitive und benutzerfreundliche grafische Oberfläche |

Möglichkeit der Generierung falsch positiver Ergebnisse |

| Programmierung und Anpassung |

Möglichkeit der Generierung falsch positiver Ergebnisse |

| Programmierung und Anpassung |

Mögliche Konflikte mit Firewalls und Intrusion-Detection-Systemen |

| Möglichkeit zur Integration mit anderen Sicherheitssystemen |

Abhängigkeit von der Qualität der Schwachstellendatenbank |

| Plattformübergreifende Unterstützung, einschließlich Windows, Linux und macOS |

| Erstellung von Berichten, die Empfehlungen zur Eindämmung und Behebung von Sicherheitslücken enthalten |

Wie bereits erwähnt, erfolgt die Verwaltung dieses Tools über eine grafische Benutzeroberfläche. Diese Schnittstelle bietet auf intuitive und einfache Weise Zugriff auf alle Nessus-Funktionen und -Features. Als nächstes werden die Hauptelemente des Tools beschrieben, da eine detaillierte Erklärung möglicherweise einen anderen Beitrag erfordert:

1. Dashboard: Das Dashboard ist die Startseite von Nessus und bietet wichtige Informationen wie die Anzahl der gescannten Hosts. Von hier aus können Benutzer schnell auf aktuelle Scans, Berichte und andere wichtige Bereiche des Tools zugreifen.

2. Scans: In diesem Abschnitt können Benutzer Scans konfigurieren und ausführen. Benutzer können automatische Scans planen, bei Bedarf manuelle Scans durchführen, Scans importieren und exportieren sowie den Fortschritt und die Ergebnisse laufender Scans überprüfen. Sie können auch den Verlauf früherer Scans anzeigen und bei Bedarf Aktionen wie das Anhalten, Stoppen oder Neustarten von Scans durchführen.

3. Berichte: Durch den Zugriff auf einen Scan können Benutzer detaillierte Berichte zu den Scans überprüfen und erstellen. Berichte können so angepasst werden, dass sie spezifische Informationen und Empfehlungen enthalten. Benutzer können Berichte in verschiedenen Formaten wie PDF, CSV und HTML exportieren, um sie weiterzugeben.

4. Richtlinien: Richtlinien sind vordefinierte Sätze von Regeln und Einstellungen, die bestimmen, wie Scans durchgeführt werden. Richtlinien können erstellt und angepasst werden, um sie an die spezifischen Anforderungen des Kontexts der Organisation anzupassen. Diese Richtlinien können Einstellungen wie die zu scannende Risikostufe, die zu suchenden Schwachstellentypen und die in den Scan einzubeziehenden Hosts oder Netzwerke umfassen.

5. Konfiguration: Hier können Benutzer werkzeugspezifische Optionen und Einstellungen konfigurieren, z. B. Geräteeinstellungen, Server und Authentifizierungseinstellungen und Benachrichtigungsoptionen. Sie können außerdem Benutzer und Rollen verwalten, Richtlinien zur Datenaufbewahrung festlegen und Integrationen mit anderen Sicherheitssystemen konfigurieren.

Praktischer Fall

Da ein Bild mehr sagt als tausend Worte, wird eine praktische Demonstration der Verwendung des Tools durchgeführt. Das vorgeschlagene Szenario ist das Folgende:

Mit Nessus

Nessus wird auf dem als „Scanner“ bezeichneten Computer ausgeführt. Das Ziel der Analyse wird die Maschine sein, die als „Opfer“ bekannt ist. Sobald die Analyse abgeschlossen ist und der entsprechende Bericht vorliegt, wird von der als „Angreifer“ identifizierten Maschine versucht, alle erkannten Schwachstellen auszunutzen, um Fernzugriff zu erhalten.

Zunächst definieren wir im Abschnitt „Meine Scans“ einen neuen Scan, indem wir auf die Schaltfläche „Neuer Scan“ klicken:

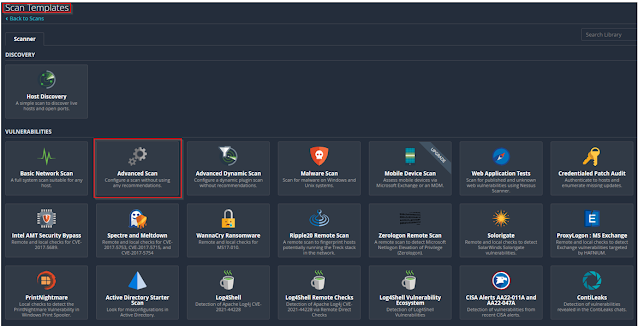

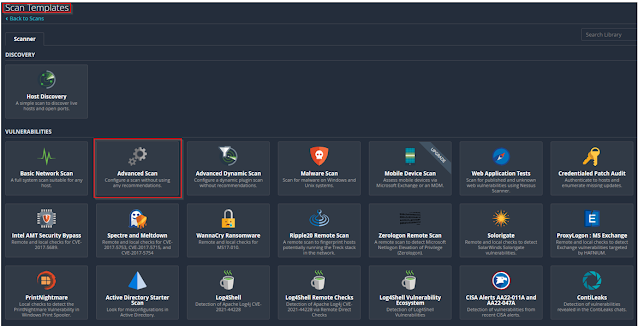

Nach dem Anklicken öffnet sich ein neues Fenster mit dem Titel „Scanvorlage“. Hier wird die Option zur Durchführung einer Host-Erkennung angeboten, bei der ein grundlegender Scan überprüft, welche Hosts betriebsbereit sind und welche Ports sie im selben Netzwerkbereich wie der Computer, auf dem Nessus ausgeführt wird, geöffnet haben. Sie können auch verschiedene Skripte ausführen, um Schwachstellen zu erkennen.

In diesem Fall wird ein „Advanced Scan“ durchgeführt, um eine möglichst umfassende Analyse sicherzustellen:

Hier können verschiedene Parameter festgelegt werden, von denen nur zwei zwingend erforderlich sind: der Name, der dem Scan zugewiesen werden soll, und die Ziele. Sie können jedoch auch den Ordner angeben, in dem Sie den Scan speichern möchten, falls Sie ihn organisieren möchten, beispielsweise nach den geprüften Organisationen, oder wen Sie benachrichtigen möchten, den Scan planen, bei Bedarf Anmeldeinformationen angeben und zu verwendende Plugins auswählen möchten , unter anderem. Für diesen Test wird eine sehr einfache Analyse durchgeführt, bei der nur der Name des Scans angegeben wird, der in diesem Fall „ZeroTry“ lautet, und die Adresse des Ziels, bei der es sich um die „Victim“-Maschine des vorherigen handelt dargestelltes Szenario mit der IP-Adresse 192.168.138.1:

In Bezug auf den Test wird festgestellt, dass die Dauer des Scans 10 Minuten betrug, das verwendete Bewertungsmodell CVSS 3.0 ist und insgesamt 181 Schwachstellen identifiziert wurden, kategorisiert als 12 kritisch, 7 hoch, 24 mittel, 8 niedrig und 130 Informationen.

1. Schwachstellen: Liste aller gefundenen Schwachstellen, sortiert nach Schweregrad. In diesem Fall wird nicht nach Host unterschieden, sondern alle werden gesammelt. Für jede Schwachstelle werden Informationen zum Schweregrad und zum zugehörigen CVSS, zum Vulnerability Priority Rating (VPR) zur Bestimmung der Korrekturpriorität, zum Namen der Schwachstelle, zur Familie, zu der sie gehört, und zur Häufigkeit, mit der sie gefunden wurde, bereitgestellt .

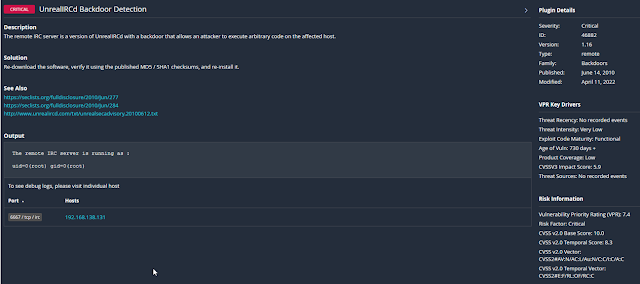

Darüber hinaus werden durch Klicken auf eine davon detailliertere Informationen angezeigt, z. B. die Beschreibung, die vorgeschlagene Lösung, der mögliche Ausweg nach Ausnutzung der Schwachstelle, die zugehörige CVE und andere zusätzliche Details.

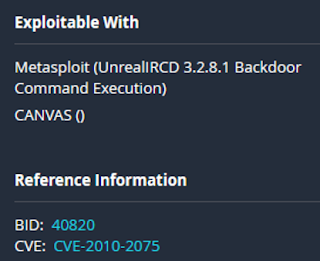

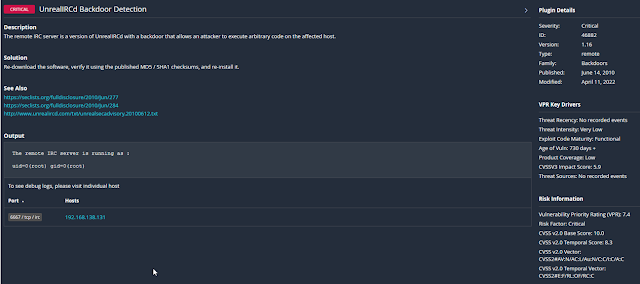

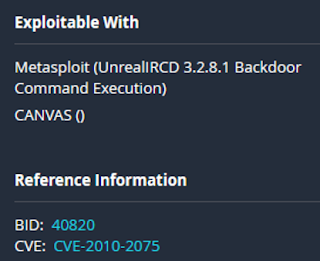

In diesem Fall können Sie sehen, dass der Computer eine Schwachstelle aus der Backdoor-Familie mit dem Namen UnreallRCd Backdoor Detection aufweist, d Chat-Serversoftware (IRC), mit der Sie Online-Chatrooms einrichten und verwalten können, um die Kommunikation in Echtzeit abzuschließen. Mit der Sicherheitslücke ist das folgende CVE verknüpft: CVE-2010-2075. Das Veröffentlichungsdatum dieser Schwachstelle war der 15.06.2010 und die letzte Änderung war der 18.06.2010 und wurde von Red Hat, Inc. gemeldet. Weitere Informationen finden Sie auf der NIST-Website (https://nvd.nist.gov). /vuln/detail/CVE-2010-2075). Die Schwachstelle bestand in einer Hintertür, die es Angreifern ermöglicht, als Root-Benutzer Befehle auf dem Server auszuführen. Die Sicherheitslücke wurde im Makro DEBUG3_DOLOG_SYSTEM eingeführt. Dieses Makro wird verwendet, um Debug-Meldungen im Dateisystem zu protokollieren. Ein Angreifer mit Zugriff auf den Quellcode hat das Makro so geändert, dass es statt einer Nachricht einen beliebigen Befehl ausführt.

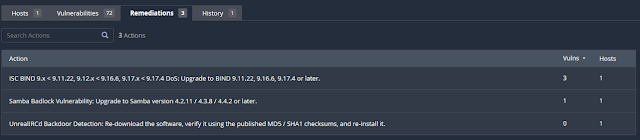

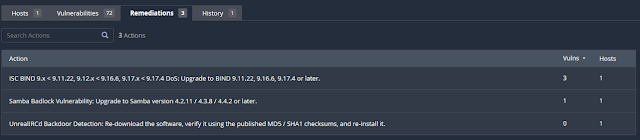

2. Abhilfemaßnahmen: Es wird eine Liste empfohlener Maßnahmen zur Behebung bestimmter Schwachstellen angezeigt, in der die zu ergreifenden Maßnahmen und die Schwachstellen angegeben werden korrigiert werden soll und auf wie viele Hosts jede Aktion angewendet werden soll.

In diesem Fall wird empfohlen, drei Aktionen durchzuführen, um Schwachstellen in den Diensten UnreallRCd, Samba und ISC zu beheben.

3. Verlauf: Liste der Zeitpunkte, zu denen der Scan ausgeführt wurde.

4. Bericht: Möglichkeit, einen detaillierten Bericht der identifizierten Schwachstellen zu exportieren, mit der Möglichkeit, verschiedene Funktionen zur Detaillierung der Informationen zu konfigurieren und wählen Sie das gewünschte Format.

Dieser Bericht ist entsprechend der Anzahl der gescannten Hosts in mehrere Abschnitte unterteilt und fasst alle Schwachstellen zusammen. Er liefert ähnliche Informationen wie der Abschnitt „Schwachstellen“.

Ausbeutung durch KALI

Nach dem mit Nessus durchgeführten Scan wurden zahlreiche Schwachstellen identifiziert. Um seine Existenz zu überprüfen, wird versucht, den UnreallRCd-Dienst mithilfe des Metasploit-Tools von einer Kali-Maschine aus auszunutzen.

Durch Scannen mit Nmap lässt sich herausfinden, dass der Dienst auf den Ports 6667 und 6697 läuft:

Verwendung des Metasploit-Tools. Wir suchen mit der Suche nach UnrealIRCd nach einem Modul, das eine mögliche Schwachstelle in diesem Dienst ausnutzen könnte, und finden Folgendes:

Es ist ersichtlich, dass die vom Metasploit-Modul auszunutzende Version 3.2.8.1 ist, was mit den Angaben von Nessus übereinstimmt. Sobald das zu verwendende Modul bekannt ist, wird es mit Verwendung 0 ausgewählt.

Sobald dies erledigt ist, werden die obligatorischen Optionen, die das Modul zur Nutzung des Dienstes benötigt, mithilfe von Show-Optionen abgefragt:

Wie Sie sehen, ist es erforderlich, sowohl den Port als auch die IP-Adresse des Remote-Hosts, also des Opfers, zu konfigurieren. Der Port muss nicht geändert werden, da er mit dem offenen Port auf dem Opfercomputer übereinstimmt. Wenn es jedoch erforderlich ist, die RHOST-Option festzulegen, verwenden Sie den Befehl set RHOSTS 192.168.138.131.

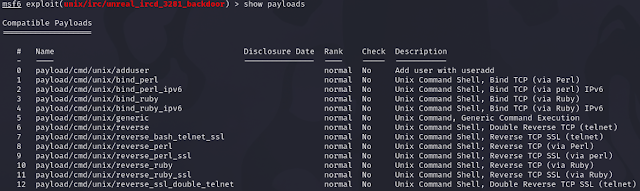

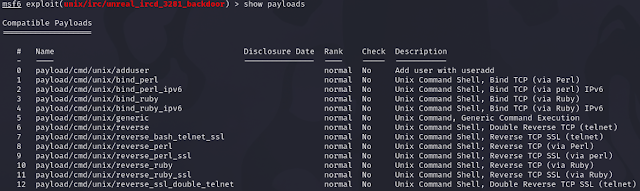

Obwohl dies nicht zwingend erforderlich zu sein scheint, ist es wichtig, die in diesem Modul verfügbaren Nutzlasten zu konsultieren und die bequemste auszuwählen. Dies wird mit Show-Payloads erreicht:

Insgesamt sind 13 Payloads zu sehen, die erste (ID 0) (Payload/cmd/unix/adduser) dient zum Erstellen eines neuen Benutzers und die sechste (ID 5) (Payload/cmd/unix/generic) ist für den vorgesehen Ausführung allgemeiner Befehle. Mit dem Rest können Sie aus verschiedenen Diensten eine Reverse-Shell generieren. Von allen verfügbaren Optionen habe ich mich für die siebte (ID 6) (Payload/cmd/unix/reverse) entschieden und aus diesem Grund war es notwendig, die IP-Adresse des angreifenden Computers anzugeben.

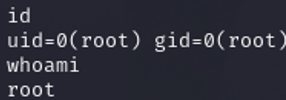

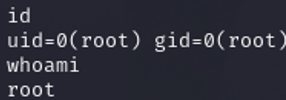

Sobald die Optionen konfiguriert sind, wird die Nutzlast ausgeführt und der Remote-Zugriff auf den Opfercomputer unter dem Root-Benutzer erfolgt:

Damit wurde das Potenzial und die Wirksamkeit des Nessus-Tools gewürdigt.

Alternativen

Es gibt mehrere Alternativen auf dem Markt, um Schwachstellenscans durchzuführen, und obwohl Nessus insbesondere in seinen kostenpflichtigen Versionen großes Potenzial bietet, ist es ratsam, andere verfügbare Optionen in Betracht zu ziehen:

1. OpenVAS (Open Vulnerability Assessment System): Open-Source-Tool zum Scannen von Schwachstellen, das ähnliche Funktionalitäten wie Nessus bietet. Bietet Schwachstellenscans für Betriebssysteme, Webanwendungen und Datenbanken sowie die Möglichkeit, Scans zu planen, detaillierte Berichte zu erstellen und Sicherheitsanalysen durchzuführen.

2. Rapid7 Nexpose: Schwachstellen-Management-Tool, das Schwachstellen-Scans in Systemen, Netzwerken und Webanwendungen ermöglicht. Es bietet erweiterte Funktionen wie das Scannen von Anmeldeinformationen, die Konfigurationsanalyse und die Korrelation von Schwachstellen mit aktiven Bedrohungen.

3. Acunetix: Web-Sicherheitsscan-Tool, das sich speziell auf die Identifizierung und Behebung von Schwachstellen in Webanwendungen und Webdiensten konzentriert. Es bietet automatisches Scannen von Webanwendungen, SQL-Injection-Scannen, Cross-Site-Scripting (XSS)-Scannen und OWASP-Top-10-Schwachstellenerkennung.

4. Nikto: Open-Source-Tool zum Scannen von Webservern auf Schwachstellen und suboptimale Konfigurationen. Der Schwerpunkt liegt auf der Identifizierung häufiger Sicherheitsprobleme, wie etwa falsch konfigurierter Konfigurationen, offengelegter Konfigurationsdateien und veralteter Softwareversionen.

5. ZAP: Open-Source-Tool, entwickelt von OWASP (Open Web Application Security Project), das für Sicherheitstests in Webanwendungen verwendet wird. Es bietet Funktionen zum Scannen von Schwachstellen und Penetrationstests, die speziell für Webanwendungen entwickelt wurden. Mit ZAP können Benutzer häufige Schwachstellen wie SQL-Injections, Cross-Site-Scripting (XSS) und andere Sicherheitslücken in Webanwendungen identifizieren und ausnutzen. Darüber hinaus bietet ZAP eine intuitive grafische Benutzeroberfläche (GUI) und Skriptfunktionen für die Automatisierung von Sicherheitstests. Es ist ein beliebtes und weit verbreitetes Tool von Sicherheitsexperten und Softwareentwicklern, um die Sicherheit von Webanwendungen zu verbessern.

Abschluss

Schließlich ist Nessus ein Tool zur Identifizierung und Bewertung von Schwachstellen in Computersystemen. Die benutzerfreundliche Oberfläche, die aktualisierte Schwachstellendatenbank und die Scan-Anpassungsfunktionen erweisen sich sowohl für Pentester bei der Identifizierung von Schwachstellen als auch für Organisationen bei der Aufgabe, ihre Umgebung zu schützen, als sehr nützlich. Allerdings schränkt die Existenz kostenpflichtiger Versionen ihre Zugänglichkeit und ihr Potenzial ein, insbesondere für Einzelpersonen und Unternehmen mit begrenzten finanziellen Mitteln.

Und damit endet die Einführung und Erprobung von Nessus. Ich hoffe, es war eine angenehme Lektüre und leicht zu verstehen. Ich hoffe, dass es Ihnen gefallen hat und dass dies nicht mein letzter Beitrag ist!